Cara menghindari serangan spam pengaturan ulang kata sandi dua faktor pada perangkat Apple

foto: freepik

Techno.id - Jika kamu menggunakan perangkat iOS, waspada dengan spam pengaturan ulang kata sandi yang dilakukan para scammer. Jika itu terjadi, kamu akan menerima serangan bom autentikasi dua faktor (2FA). Meskipun serangannya mungkin tampak menakutkan, kamu sepenuhnya bisa mengendalikan situasi. Selama kamu mengetahui cara kerja pengeboman 2FA, penipu tidak dapat mengakses akun kamu.

Kenali pengeboman 2FA

Pengeboman 2FA (juga dikenal sebagai “pengeboman MFA” adalah saat penyerang mendapatkan informasi akun seseorang dan mencoba masuk dengannya. Jika akun memiliki perlindungan autentikasi dua faktor dan tidak menggunakan aplikasi atau perangkat autentikasi terpisah, akun tersebut akan mengirimkan pemberitahuan teks, email, atau telepon kepada pemegang akun, menanyakan apakah mereka ingin masuk.

Dengan pengeboman 2FA, penyerang membombardir pengguna dengan permintaan 2FA. Harapannya mereka akan secara tidak sengaja mengizinkannya atau menerimanya untuk menghentikan masuknya pesan.

Cara kerja serangan bom iOS 2FA

Pengeboman 2FA bisa efektif, tetapi sangat mudah untuk dilawan. Kamu hanya perlu menolak permintaan atau mengubah metode konfirmasi 2FA mereka, dan penipu tidak akan bisa masuk. Namun, jenis baru pengeboman 2FA yang memengaruhi pengguna iOS telah muncul.

Sederhananya, pengeboman MFA adalah serangan brutal terhadap kesabaran pengguna. Penjahat dunia maya menggunakan pengeboman MFA untuk membobol akun yang dilindungi otentikasi multi-faktor (MFA).

MFA biasanya mengharuskan pengguna memasukkan kode enam digit yang dikirim melalui SMS, dibuat aplikasi, atau untuk menanggapi pemberitahuan push, saat mereka memasukkan nama pengguna dan kata sandi. Ini memberikan peningkatan keamanan yang sangat besar dan membuat para penjahat sulit untuk membobol akun seseorang.

Karena sangat sulit untuk dihancurkan, penjahat berusaha membuat pengguna mengalahkan MFA mereka sendiri. Mereka melakukan ini dengan menggunakan kredensial curian untuk mencoba masuk, atau dengan mencoba mengatur ulang kata sandi pengguna berulang kali. Dalam kasus, ini membombardir pengguna dengan pemberitahuan push yang meminta mereka untuk menyetujui login, atau pesan yang meminta mereka mengubah kata sandi.

Dengan melakukan ini, para penjahat berharap pengguna akan mengetuk opsi yang salah atau menjadi sangat muak sehingga mereka hanya melakukan apa pun yang diminta oleh pesan tersebut, hanya untuk menghentikan pengeboman.

Serangan dimulai seperti biasa. Penipu mengirimkan gelombang pemberitahuan iOS 2FA yang meminta pengguna untuk mengizinkannya masuk. Setelah beberapa menit, penipu berhenti mengirimkan pemberitahuan 2FA dan menelepon ponsel kamu.

Saat kamu mengangkat telepon, penipu berpura-pura berasal dari dukungan Apple. Mereka akan mengklaim gelombang pemberitahuan itu disebabkan peretas yang mencoba mendapatkan akses ke akun. Lalu mereka akan meminta beberapa informasi kepada kamu dengan kedok memberikan perlindungan.

Panggilan tersebut dirancang untuk membuat korban memicu pengaturan ulang kata sandi, dan kemudian menyerahkan kode pengaturan ulang kata sandi satu kali yang dikirim ke perangkat mereka. Berbekal kode reset, para penjahat dapat mengubah kata sandi korban dan mengunci dari akun mereka.

Yang mengkhawatirkan adalah jika penjahat sudah memiliki banyak informasi tentang kamu. Hal ini terjadi karena beberapa layanan atau aplikasi mengumpulkan data pengguna, termasuk mengaitkan informasi pribadi dengan nomor telepon. Artinya si penelepon mengetahui data sensitif seperti nama, tanggal lahir, dan alamat.

Penjahat bertujuan mendapatkan kode 2FA yang kamu terima melalui teks. Setelah kamu menyerahkan kode tersebut, peretas akan mengakses akun kamu.

RECOMMENDED ARTICLE

- Lawan aksi kejahatan online, Telkomsel kampanyekan gerakan #BersatuKitaLapor

- 3 Tips keamanan digital dan finansial bagi perempuan agar tak jadi korban penipuan keuangan

- Indosat gandeng Cisco bentuk lanskap keamanan siber di Indonesia untuk membantu UKM

- Begini cara scammers menggunakan deteksi wajah kamu untuk melakukan aksi penipuan, waspadalah!

- Kenali cara kerja Quishing, kejahatan digital yang memanfaatkan pemindaian kode QR

HOW TO

-

Cara terbaru mentransfer pesan WhatsApp dari iOS ke Android, ternyata gampang banget di 2025 ini

-

Trik jitu bersihkan port audio iPhone dari debu tanpa merusak, ternyata segampang ini

-

Cara terbaru buka dan mengonversi file gambar HEIC ke JPEG di Windows 10 atau 11, gampang ternyata

-

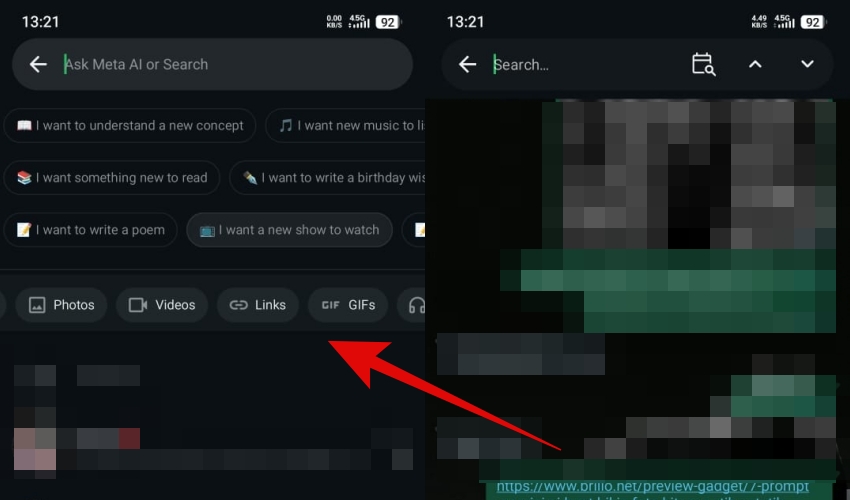

Cara terbaru buka WhatsApp saat bermain game tanpa menutup aplikasi, ini fitur yang dibutuhkan

-

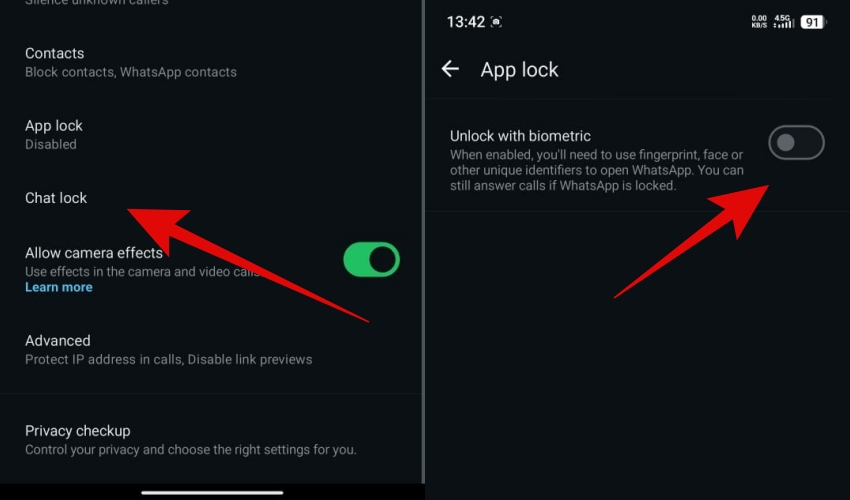

Cara mengunci chat WhatsApp (WA) dengan fingerprint atau screenlock, biar rahasia tetap aman

TECHPEDIA

-

Bisakah dapat Robux di Roblox secara gratis? Ini 10 faktanya agar tidak tergoda penipu

-

Detik-detik gelombang radio lawan sensor Jepang dan siarkan proklamasi kemerdekaan RI ke penjuru dunia

-

8 Penyebab charger ponsel mudah panas, jangan pakai adaptor abal-abal yang berbahaya!

-

Cara kerja peringatan dini tsunami Jepang, bisa deteksi bencana 10-20 detik sebelum datang

-

5 Tanggal Steam Sale paling populer yang termurah, game harga ratusan ribu bisa dapat diskon 90%

LATEST ARTICLE

HOW TO Selengkapnya >

-

![Cara terbaru mentransfer pesan WhatsApp dari iOS ke Android, ternyata gampang banget di 2025 ini]()

Cara terbaru mentransfer pesan WhatsApp dari iOS ke Android, ternyata gampang banget di 2025 ini

-

![Trik jitu bersihkan port audio iPhone dari debu tanpa merusak, ternyata segampang ini]()

Trik jitu bersihkan port audio iPhone dari debu tanpa merusak, ternyata segampang ini

-

![Cara terbaru buka dan mengonversi file gambar HEIC ke JPEG di Windows 10 atau 11, gampang ternyata]()

Cara terbaru buka dan mengonversi file gambar HEIC ke JPEG di Windows 10 atau 11, gampang ternyata

-

![Cara terbaru buka WhatsApp saat bermain game tanpa menutup aplikasi, ini fitur yang dibutuhkan]()

Cara terbaru buka WhatsApp saat bermain game tanpa menutup aplikasi, ini fitur yang dibutuhkan